IoT-безопасность: что нужно знать

Вы, наверное, слышали о термине «Интернет вещей» (IoT). По мнению некоторых, это следующая большая революция после мобильных, но для других это скорее обман, чем реальность. Истина где-то посередине. Однако одно можно сказать наверняка: количество вычислительных устройств, подключенных к Интернету, растет и быстро растет. Раньше это были просто компьютеры – настольные компьютеры, серверы и ноутбуки – которые были подключены к Интернету, но теперь почти все могут быть в сети. От автомобилей до датчиков дверей и всего, что между ними, теперь существует огромное количество устройств с интернет-возможностями.

Согласно исследованиям, на конец 2016 года в мире было задействовано более семи миллиардов подключенных устройств, а к концу этого года это число достигнет 31 миллиарда. Причина, по которой все эти устройства подключены к сети, заключается в том, что они могут отправлять информацию в облако, где она может обрабатываться и затем использоваться каким-либо полезным способом. Вы хотите управлять своим термостатом с телефона? Легко! Вы хотите иметь камеры видеонаблюдения, которые вы можете проверить, пока вас нет? Хорошо, как пожелаешь.

Однако существует одна проблема со всеми этими связями, которая заключается в том, что канал протекает в двух направлениях. Если устройство может отправлять данные в облако, то с ним также можно связаться из облака. Фактически, многие устройства IoT разработаны специально для того, чтобы ими можно было управлять и использовать из Интернета. И здесь возникает проблема безопасности. Если хакер может управлять устройствами IoT, то наступает хаос. Звучит как главный кошмар в области безопасности Интернета вещей, верно?

Защита системы традиционно была битвой умов: проникнователь пытается найти дыры, а дизайнер пытается их закрыть.

И это то, что мы видели еще в 2016 году, когда киберпреступники начали распределенную атаку отказа в обслуживании (DDoS) на Dyn, поставщика DNS для Twitter, SoundCloud, Spotify, Reddit и других. DDoS-атака направлена на нарушение работы интернет-сервисов (например, веб-сайтов), чтобы пользователи не могли получить к ним доступ. Это приносит разочарование для пользователей и потенциальные финансовые потери для веб-сайта. Эти атаки «распределены» по той причине, что они используют несколько (например, тысячи или десятки тысяч) компьютеров по всему миру для скоординированной атаки. Традиционно это были настольные ПК с ОС Windows, зараженные вредоносным ПО. В нужное время вредоносное ПО активируется, и компьютер присоединяется к «ботнету», представляющему собой сеть удаленных машин (ботов), которые проводят атаку.

DDoS-атаки не новы, но в атаке на Dyn было что-то особенное. Он был запущен не через ПК, а через подключенные устройства, такие как камеры видеонаблюдения или сетевые устройства хранения данных. По словам эксперта по безопасности Брайана Кребса, было разработано вредоносное ПО, которое сканирует Интернет на наличие устройств IoT и пытается подключиться к этим устройствам. Если устройство разрешает какой-либо простой доступ с использованием заводских настроек по умолчанию для имени пользователя и паролей, тогда вредоносная программа подключается и вставляет вредоносную информацию.

DDoS-атака на Дина была в 2016 году. С тех пор все изменилось? Да и нет. В марте 2017 года Dahua, ведущий производитель камер видеонаблюдения и цифровых видеомагнитофонов с поддержкой Интернета, был вынужден выпустить серию обновлений программного обеспечения, чтобы закрыть дыру в безопасности во многих своих продуктах. Уязвимость позволяет злоумышленнику обойти процесс входа в систему и получить удаленный прямой контроль над системами. Итак, хорошая новость в том, что Dahua на самом деле отправил обновление программного обеспечения. Тем не менее, плохая новость заключается в том, что недостаток, вызвавший необходимость обновления, описывается как смущающе простой.

И тут мы подходим к сути дела. Слишком много подключенных устройств (таких как миллионы) предоставляют доступ через Интернет, используя либо имя пользователя и пароль по умолчанию, либо систему аутентификации, которую легко обойти. Хотя устройства IoT, как правило, «маленькие», мы не должны забывать, что они все еще являются компьютерами. У них есть процессоры, программное обеспечение и оборудование, и они уязвимы для вредоносных программ, как ноутбук или настольный компьютер.

Одной из характеристик рынка IoT является то, что эти «умные» устройства часто должны быть дешевыми, по крайней мере, на стороне потребителя. Добавление интернет-соединения – это точка продажи, возможно, уловка, но, безусловно, уникальное предложение. Тем не менее, добавление этой возможности не только для запуска Linux (или RTOS) на процессоре, а затем для добавления некоторых веб-сервисов. Сделано правильно, устройства должны быть в безопасности. Теперь добавить IoT-безопасность не сложно, но это дополнительные расходы. Глупость краткосрочного подхода заключается в том, что пропуск безопасности делает продукт более дешевым, но во многих случаях он может сделать его более дорогим.

Возьмите пример Джипа Чероки. Чарли Миллер и Крис Валасек классно взломали Джип Чероки, используя уязвимость, которую можно использовать удаленно. Они рассказали Джипу о проблемах, но Джип проигнорировал их. Что Джип на самом деле думал об исследованиях Миллера и Валасека, неизвестно, но на самом деле с этим мало что было сделано. Однако, как только детали взлома были обнародованы, Jeep был вынужден отозвать более миллиона автомобилей, чтобы починить программное обеспечение, что, очевидно, обошлось компании в миллиарды долларов. Во-первых, было бы намного дешевле сделать программное обеспечение правильным.

В случае устройств IoT, используемых для запуска атаки Dyn, стоимость сбоев безопасности несут не производители, а такие компании, как Dyn и Twitter.

Контрольный список безопасности Интернета вещей

В свете этих атак и текущего плохого состояния безопасности на устройствах IoT первого поколения важно, чтобы разработчики IoT прислушались к следующему контрольному списку:

- Аутентификация – Никогда не создавайте продукт с паролем по умолчанию, который является одинаковым для всех устройств. Каждое устройство должно иметь сложный случайный пароль, назначенный ему во время производства.

- Отладка – никогда не оставляйте доступ к отладке на рабочем устройстве. Даже если вы захотите оставить доступ к нестандартному порту, используя произвольно заданный случайный пароль, в конце концов он будет обнаружен. Не делай этого.

- Шифрование. Все соединения между устройством IoT и облаком должны быть зашифрованы. При необходимости используйте SSL / TLS.

- Конфиденциальность. Убедитесь, что никакие персональные данные (включая такие вещи, как пароли Wi-Fi) не доступны, если хакер получит доступ к устройству. Используйте шифрование для хранения данных вместе с солями.

- Веб-интерфейс. Любой веб-интерфейс должен быть защищен от стандартных хакерских методов, таких как SQL-инъекции и межсайтовый скриптинг.

- Обновления прошивки – ошибки являются фактом жизни; часто они просто неприятность. Однако ошибки безопасности плохие, даже опасные. Поэтому все устройства IoT должны поддерживать обновления OTA. Но эти обновления должны быть проверены перед применением.

Вы можете подумать, что приведенный выше список предназначен только для разработчиков IoT, но потребители также должны сыграть здесь свою роль, не покупая продукты, которые не обеспечивают высокий уровень осведомленности о безопасности. Другими словами, не принимайте IoT-безопасность (или ее отсутствие) как должное.

Есть решения

Первоначальная реакция некоторых разработчиков IoT (и, вероятно, их менеджеров) состоит в том, что все эти меры безопасности IoT будут дорогостоящими. В некотором смысле, да, вам необходимо посвятить человеко-часы аспекту безопасности вашего продукта. Тем не менее, это не все в гору.

Существует три способа создания продукта IoT на основе популярного микроконтроллера или микропроцессора, таких как ARM Cortex-M или ARM Cortex-A. Вы можете кодировать все это в коде сборки. Ничто не мешает тебе делать это! Тем не менее, может быть более эффективно использовать язык более высокого уровня, такой как C. Таким образом, второй способ – использовать C на голом железе, что означает, что вы управляете всем с момента загрузки процессора. Вы должны обрабатывать все прерывания, ввод-вывод, все сетевые операции и т.д. Это возможно, но это будет болезненно!

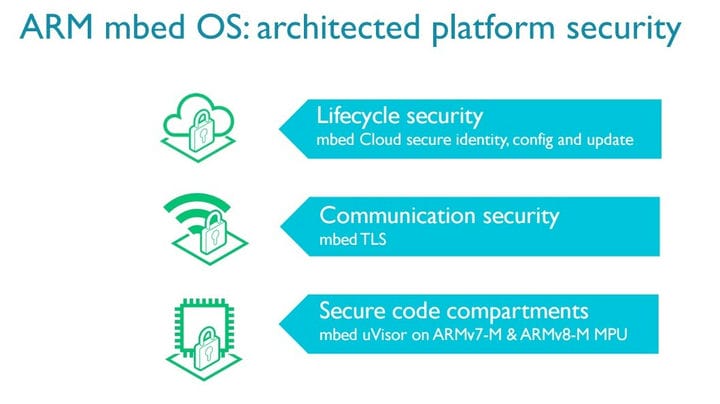

Третий способ заключается в использовании установленной операционной системы реального времени (ОСРВ) и поддерживающей ее экосистемы. Есть несколько вариантов, включая FreeRTOS и mbed OS. Первая представляет собой популярную стороннюю ОС, которая поддерживает широкий спектр процессоров и плат, в то время как последняя представляет собой архитектуру ARM, которая предлагает больше, чем просто ОС, и включает решения для многих различных аспектов IoT. Оба с открытым исходным кодом.

Преимущество решения ARM состоит в том, что экосистемы охватывают не только разработку программного обеспечения для платы IoT, но и решения для развертывания устройств, обновления встроенного программного обеспечения, зашифрованные соединения и даже серверное программное обеспечение для облака. Существуют также такие технологии, как uVisor, автономный программный гипервизор, который создает независимые защищенные домены на микроконтроллерах ARM Cortex-M3 и M4. uVisor повышает устойчивость к вредоносным программам и защищает секреты от утечки даже между различными частями одного и того же приложения.

Даже если интеллектуальное устройство не использует ОСРВ, все еще доступно множество платформ, чтобы гарантировать, что безопасность IoT не будет упущена из виду. Например, Nordic Semiconductor Thingy: 52 включает механизм обновления встроенного программного обеспечения через Bluetooth (см. Пункт шесть контрольного списка IoT выше). Nordic также опубликовал пример исходного кода для Thingy: 52, а также примеры приложений для Android и iOS.

Заворачивать

Ключом к безопасности IoT является изменение мышления разработчиков и информирование потребителей об опасности покупки небезопасных устройств. Технология есть, и на самом деле нет никаких препятствий для того, чтобы овладеть этой технологией. Например, в 2015 году ARM купила компанию, которая сделала популярную библиотеку PolarSSL, чтобы сделать ее бесплатной в ОС mbed. Теперь безопасная связь включена в mbed OS для любого разработчика, чтобы использовать бесплатно. О чем вы еще хотите попросить?

Я не знаю, требуется ли какая-либо форма законодательства в ЕС или в Северной Америке, чтобы заставить OEM-производителей повысить безопасность IoT в своих продуктах, я надеюсь, что нет, но в мире, где миллиарды устройств будут подключены к Интернету и, в свою очередь, как-то связаться с нами, мы должны обеспечить безопасность продуктов IoT будущего.

Источник записи: https://www.androidauthority.com