Czy można zhakować iPhone’a? Podział popularnych hacków

- Twój iPhone może zostać zhakowany na różne sposoby, chociaż iPhony są bezpieczniejsze niż Androidy.

- Eksperci twierdzą, że najlepszym sposobem zabezpieczenia się przed włamaniami jest bycie czujnym na dziwne linki lub podejrzane aplikacje i podawanie informacji tylko wtedy, gdy jest to konieczne.

- Słaba żywotność baterii i niska wydajność mogą być wskaźnikami włamania do iPhone'a.

- Może być konieczne przywrócenie iPhone'a do ustawień fabrycznych lub wymiana, jeśli został poważnie zhakowany.

Hakowanie iPhone'a nie jest niezwykle powszechne, ale nadal może się zdarzyć, jeśli nie będziesz ostrożny.

i aplikacje oszukańcze pobrane z App Store do ataków ukierunkowanych na określone urządzenie, Twoje informacje mogą zostać skradzione na niezliczone sposoby.

Tutaj przedstawimy najczęstsze rodzaje włamań, jak stwierdzić, czy zostałeś zhackowany i co z tym zrobić.

Jak można zhakować iPhone'a

Hakowanie ma miejsce, gdy ktoś inny uzyskuje dostęp do prywatnych informacji na Twoim urządzeniu lub kontroluje je bez Twojej zgody. To szerokie pojęcie i leży na gradiencie od złego do bardzo poważnego. Niektórzy hakerzy chcą szybko zarobić na sprzedaży reklam. Inni chcą cię skrzywdzić.

Eksperci twierdzą, że istnieje kilka głównych rodzajów włamań do iPhone'a:

Podejrzane strony internetowe lub linki

Podobnie jak na Twoim komputerze, Twój iPhone może zostać zhakowany, klikając podejrzaną witrynę lub link. Jeśli witryna wygląda lub wydaje się „nieaktualna", sprawdź logo, pisownię lub adres URL.

Staraj się unikać łączenia się z publiczną siecią Wi-Fi bez hasła, co otwiera możliwość uzyskania przez hakera dostępu do niezaszyfrowanego ruchu na Twoim urządzeniu lub przekierowania Cię do fałszywej witryny w celu uzyskania dostępu do danych logowania.

Podejrzane są również wiadomości z numerów, których nie rozpoznajesz.

Na szczęście nowoczesne smartfony dobrze radzą sobie ze złośliwym oprogramowaniem i oprogramowaniem ransomware

.

Podejrzane aplikacje w App Store

Urządzenia Apple istnieją w znacznie bardziej zamkniętym i monitorowanym ekosystemie cyfrowym w porównaniu z urządzeniami z Androidem.

Firma ma w swoim sklepie proces weryfikacji aplikacji, ale nie jest on kuloodporny.

Ning Zhang, który kieruje Laboratorium Bezpieczeństwa Komputerowego i Prywatności na Uniwersytecie Waszyngtońskim w Saint Louis, powiedział, że powinien uważać na aplikacje, które proszą o więcej informacji, niż są potrzebne do działania.

Na przykład, jeśli pobrana aplikacja z tapetą lub latarką prosi o podanie lokalizacji lub listy kontaktów, aparatu lub mikrofonu, jest to czerwona flaga. Prawdopodobnie programiści nakłaniają Cię do podania tych informacji, aby można je było sprzedać.

„Byłbym trochę sceptyczny i rozważyłbym, czy naprawdę chcę tę aplikację do tapet” – powiedział. „Bycie czujnym, nawet w przypadku oficjalnych aplikacji, jest pomocne. Jeśli jesteśmy w stanie to zrobić, myślę, że dla przeciętnego człowieka powinieneś być całkiem bezpieczny.

Ważne jest, aby śledzić nawet oficjalne aplikacje w telefonie, a także sprawdzać, czy nie ma podejrzanie pobranych aplikacji.

Sojusz obrazu/Contributor/Getty Images

Intymne hacki dla partnerów

Obraźliwi partnerzy mogą przechwycić Twój telefon i pobrać oprogramowanie szpiegujące

(lub stalkerware), gdy nie patrzysz. To złośliwe oprogramowanie może służyć do śledzenia Twojej lokalizacji lub udostępniania im prywatnych informacji, takich jak SMS-y, historia połączeń i wiadomości e-mail.

Wszystko, czego potrzebują, to Twoje hasło i fizyczny dostęp do Twojego telefonu. Eksperci, z którymi rozmawialiśmy, powiedzieli, że jest to niestety powszechne. To nadużycie może być psychologicznie traumatyczne i niszczycielskie dla czyjegoś życia osobistego i publicznego. Jeśli zauważysz aplikacje, których pobierania nie pamiętasz, może to być znak — chociaż wiele razy aplikacja szpiegująca jest niewidoczna na ekranie głównym.

Niestety ten problem nie jest łatwy do naprawienia. Ofiary mogą ryzykować swoje bezpieczeństwo, usuwając aplikacje lub sprawdzając złośliwe oprogramowanie, jeśli i kiedy sprawcy zauważą takie działania.

Ataki ukierunkowane

Przeciętny człowiek prawdopodobnie nie zostanie wytypowany i zdalnie zaatakowany przez hakerów, ponieważ jest to drogie, a włamania do nowszych telefonów kosztują miliony, powiedział Matthew Green, profesor nadzwyczajny w Johns Hopkins Internet Security Institute.

Dziennikarze i aktywiści są najbardziej narażeni na tego rodzaju włamania.

Jedna z form ukierunkowanego włamania działa tak: hakerzy wykorzystują nieznane błędy w oprogramowaniu iOS, o których nawet jego programiści jeszcze nie wiedzą. Dzięki tej wiedzy hakerzy mogą instalować złośliwe oprogramowanie, aby uzyskać dane z ukierunkowanych źródeł.

„To bardzo wyrafinowany zestaw hacków i często nawet nie wiesz, że ci się to przydarzyło” – powiedział Green. „Jeśli jest to ktoś, kto jest naprawdę wyrafinowany, wyśle ci niewidzialną wiadomość tekstową, a wtedy twój telefon zostanie przez jakiś czas skompromitowany”.

Błędy są znane jako exploity „zero-day”, co odpowiada faktowi, że Apple dowie się o możliwym problemie z zabezpieczeniami w ich oprogramowaniu tego samego dnia, w którym będzie pracować nad jego poprawką. Gdy tylko świat się dowie, to tylko kwestia czasu, zanim haker stanie się przestarzały. Dlatego te drogie hacki są często trzymane w tajemnicy przez ludzi lub rządy, które je kupują, powiedział Green.

Sposoby ochrony przed włamaniem do iPhone'a

iPhone'y można całkowicie zhakować, ale są bezpieczniejsze niż większość telefonów z Androidem.

Niektóre budżetowe smartfony z Androidem mogą nigdy nie otrzymać aktualizacji, podczas gdy Apple wspiera starsze modele iPhone'a z aktualizacjami oprogramowania od lat, zachowując ich bezpieczeństwo. Dlatego ważne jest, aby zaktualizować iPhone'a.

Aplikacje w App Store są również sprawdzane pod kątem złośliwego oprogramowania (choć istnieją wątpliwe aplikacje, które pozostają niezauważone).

Jeśli jednak zastanawiasz się nad „jailbreakiem” swojego iPhone'a — usunięciem ograniczeń oprogramowania nałożonych na iOS — otwierasz się na potencjalne luki w oprogramowaniu, ponieważ wyeliminowałeś niektóre z istniejących zabezpieczeń Apple. Możliwe jest pobranie niekompatybilnego oprogramowania szpiegującego lub złośliwego oprogramowania na telefon po jailbreaku. W ten sposób może nastąpić zdalne przejęcie na iPhone'ach. Należy unikać telefonu z jailbreakiem, ponieważ może on niebezpiecznie pozwolić na niewykrycie złośliwych aplikacji.

Jeśli tworzysz kopię zapasową telefonu w iCloud, upewnij się, że masz silne hasło

. Jeśli ktoś zdobędzie Twoje hasło, nie musi nawet włamywać się do Twojego telefonu, ponieważ może pobrać kopię zapasową z chmury.

Hakerzy mogą uzyskać dostęp do Twoich informacji, pobierając kopię zapasową z chmury, co eliminuje potrzebę jailbreak lub uzyskiwania dostępu do telefonu.

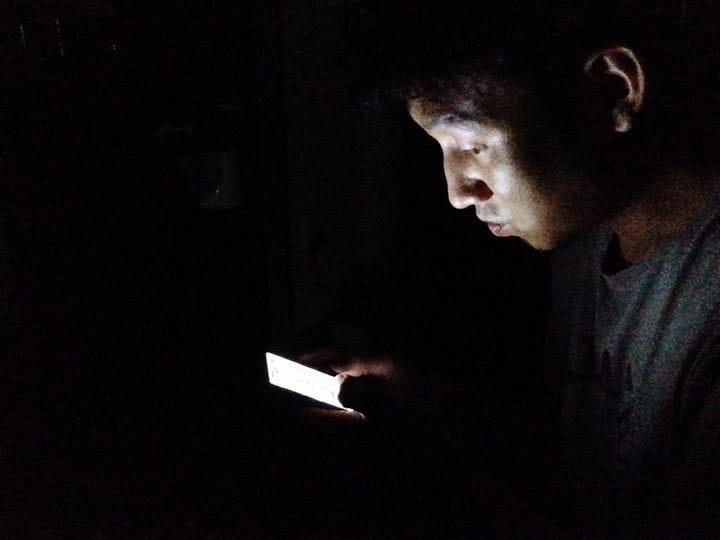

Issaro Prakalung / Getty

Włączenie uwierzytelniania dwuskładnikowego Apple to kolejny dobry sposób na zachowanie bezpieczeństwa i może zapobiec zhakowaniu konta iCloud (Apple ID) przez wymaganie kolejnego kroku weryfikacji.

Vyas Sekar, profesor inżynierii elektrycznej i komputerowej na Uniwersytecie Carnegie Mellon, powiedział, że bezpieczeństwo polega na „dobrej higienie cyfrowej”.

„Instaluj aplikacje z wiarygodnych źródeł i jeśli nie wiesz, co robisz, prawdopodobnie nie chcesz jailbreakować swojego telefonu” – powiedział Sekar. "Bądź ostrożny. Nie klikaj załączników, których nie chcesz otwierać, i aktualizuj swój telefon”.

Jak sprawdzić, czy Twój iPhone został zhakowany

Nie zawsze możesz stwierdzić, czy Twój iPhone został zhakowany, powiedział Sekar. Ale możesz zauważyć kilka rzeczy.

- Twój telefon jest niezwykle gorący lub często umiera.

- Twój telefon działa wolno podczas próby załadowania stron internetowych.

- Bateria wyczerpuje się, nawet gdy nie dotykasz telefonu.

Te objawy wskazują, że telefon jest cały czas uruchomiony, nawet jeśli go nie używasz. Czasami najlepsze wskaźniki pochodzą z zewnątrz, na przykład gdy znajomi mówią, że otrzymują od Ciebie dziwne wiadomości. Jednak najbardziej wyrafinowane hacki mogą być nieco niewidoczne.

Nie ma jednoznacznego sposobu sprawdzenia każdego rodzaju włamania. Eksperci powiedzieli nam, że jednym z niezawodnych sposobów przeprowadzenia dochodzenia jest pobranie aplikacji bezpieczeństwa mobilnego o nazwie iVerify, która skanuje system operacyjny Twojego telefonu pod kątem podejrzanego zachowania i może również wykryć, czy Twój telefon został złamany po jailbreaku.

Co zrobić, gdy Twój iPhone został zhakowany

Jeśli wiesz, że Twój telefon został zhakowany, masz kilka opcji w zależności od tego, co się stało.

W przypadku drobnych problemów, takich jak aplikacja kradnąca Twoje informacje, usuń aplikację i zaktualizuj oprogramowanie.

W poważnych przypadkach będziesz chciał wyczyścić iPhone'a i przywrócić go do ustawień fabrycznych. Ale nawet jeśli to zrobisz, może być zupełnie jasne, czy pozbyłeś się złośliwego oprogramowania zainstalowanego na telefonie — zwłaszcza jeśli został on złamany.

Jeśli podejrzewasz, że Twój telefon został zhakowany, czasami najbezpieczniej jest kupić nowy telefon, w zależności od powagi naruszenia.

Najlepszym rozwiązaniem może być znalezienie eksperta do wglądu. Green z Johns Hopkins powiedział, że nie zawsze można wyleczyć telefon.

„Nienawidzę tego mówić, ale jeśli naprawdę, naprawdę musisz być bezpieczny, kup nowy telefon” – powiedział Green. „Jeśli ktoś rzeczywiście dostanie się do twojego telefonu, a to jest naprawdę wysoka bariera dla iPhone'ów, może zainstalować takie rzeczy, jak keyloggery, co oznacza, że każde naciśnięcie klawisza, każda wpisana litera jest do kogoś wysyłana. Dopóki nie będziesz pewien, że to zniknęło, nie możesz być pewien, że masz jakąkolwiek prywatność.

Jeśli nie możesz od razu kupić nowego telefonu, zhakowany iPhone prawdopodobnie nie jest bezpieczny w użyciu, więc najlepiej go wyłączyć.